Современные

информационные технологии/4. Информационная безопасность

Матвієнко

І.В., керівник Бойко В.В.

Донецький

національний технічний університет

метод усунення небажаного трафіка в телекомунікаційній системі

1. Постановка задачі

Метою даної роботи є запропонування методу усунення

небажаного трафіка в телекомунікаційних системах кампусного типу.

Виходячи з результатів дослідження вірусної активності в

телекомунікаційних системах [1] можна

сформулювати вимоги до методу усунення небажаного трафіка:

1) Потенційно

вразливий комп’ютер має бути ізольованим від інших мереж всієї системи та

комп’ютерів в його мережі, за умови, що кожен з комп’ютерів розглядається як

потенційно вразливий;

2) Служби

«Сервер» та «Автоматичній

запуск для змінних накопичувачів» на комп’ютерах системи має бути

відключена до того як вони можливо стануть ураженими. Порти 139, 445 протоколів

UDP та TCP мають бути заблоковані на

мережному обладнанні;

3) Доступ

до Інтернет має розглядатись як сервіс, що надається так само як й внутрішні

сервіси системи, тобто централізовано.

2. Аналіз вимог

до методу

Звичайна схема

з’єднання клієнтів в телекомунікаційній мережі, наведена на рисунку 1, є

вразливою з тієї точки зору, що клієнти можуть взаємодіяти один з одним і це

надає можливість для розповсюдження шкідливих програм.

Рисунок 1 –

Схема логічної топології загальна шина

Очевидним є те,

що для задоволення першої вимоги до метода необхідно реалізувати іншу логіку

з’єднань клієнтів за якої вони не матимуть можливості обміну даними на пряму.

Такий варіант наведено на рисунку 2.

За такою схемою

логічного з’єднання клієнтів в системі вони матимуть доступ лише до

центрального вузла мережі, що надає усі сервіси системи. При цьому, якщо в

мережі існує вже уражений клієнт, мережний черв матиме можливість

розповсюджуватись лише в межах віртуального з’єднання, яке включає в себе

клієнт та центральний сервер.

В такому

випадку вірусна загроза локалізується і адміністратору системи необхідно

забезпечити антивірусний захист лише для центрального вузла.

Рисунок 2 –

Схема логічної топології зірка

Стосовно

другого пункту важливо відмітити, що за наявності великої кількості мобільних

клієнтів в системі, адміністратори не в змозі контролювати стан конкретних

служб, що активовані на клієнтському обладнанні за умовчанням. Звідси випливає,

що пропонований метод має враховувати, той факт, що ці служби будуть активні на

клієнтському обладнанні, а кожен з клієнтів має розглядатись як потенційно

уражений, а не тільки як потенційно вразливий.

Блокування

певних портів протоколів TCP та UDP на мережному обладнанні є лише тимчасовим засобом

локалізації вірусних загроз, і не може розглядатись в якості надійного методу

протидії розповсюдженню вірусних програм з наступних причин:

-

Через постійні зміни в логіці розповсюдження вірусів, інші версії шкідливих

програм можуть використовувати інші порти та протоколи;

-

Нові версії вірусних програм можуть використовувати порти та протоколи за

якими надаються послуги в системі, відповідно їх не можна блокувати.

Для задоволення

останньої вимоги до методу, доступ до мережі Інтернет необхідно надавати не

шляхом підключення загальної шини до Інтернет, а лише підключити центральний

вузол. Клієнти, в такому випадку, будуть отримувати доступ до глобальної мережі

в якості сервісу центрального вузла через віртуальні з’єднання.

З рисунку 3 видно, що кожен клієнт сприймає систему як

певне середовище для передачі даних, що дозволяє йому взаємодіяти безпосередньо

з сервісами системи.

Така схема забезпечує:

1) Конфіденційність при передачі даних віртуальним

каналом (за наявності шифрування);

2) Блокування транзиту шкідливих програм між

користувачами та всією системою в цілому;

3) Зменшення обсягу роботи адміністратора по налаштуванню

обладнання. Така схема доступу до системи керується централізовано, потребує

налаштування серверу віртуальних каналів та стандартного підключення на робочій

станції чи бездротовому обладнанні клієнта. Це зменшує вплив людського фактора

при налаштуваннях і робить всю систему менш критичною до людських помилок при

налаштуваннях обладнання.

Рисунок 3 – Логіка роботи системи при якій надається

захист від розповсюдження вірусів

Особливості організації такої системи:

‑ Технологія організації віртуальних каналів має

бути сумісною з більшістю операційних систем і не потребувати спеціальних знань

від клієнтів для налаштування віртуального з’єднання;

‑ Необхідне встановлення та налаштування сервера

віртуальних каналів, з’єднання на робочих станціях та бездротових клієнтах;

‑ Використання та підтримання актуальності листів

доступу для блокування небажаного трафіка на маршрутизаторах агрегації не є

необхідним, це зменшить час обробки пакетів при передачі.

3. Технологія

організації віртуальних каналів

Виділяють три

основних протоколи організації віртуальних каналів: L2TP [2], PPTP [3], PPPoE

[4]. Основною відмінністю в функціонуванні цих протоколів є те, що перші два

працюють на мережному рівні, а останній на канальному. Звідси випливає те, що

для організації каналів за першими двома протоколами клієнт має бути членом

загальної IP-мережі, як на рисунку 1, через яку

передаються пакети для встановлення віртуальних з’єднань.

В той час як

для організації віртуальних каналів за протоколом PPPoE такої необхідності немає, запити на встановлення

віртуального з’єднання передаються на канальному рівні, в даному випадку в

пакетах Ethernet. Клієнт стає членом IP-мережі лише після встановлення віртуального з’єднання і

це з’єднання є повністю ізольованим і відповідає схемі на рисунку 2.

На рисунку 4

наведена схема тестової мережі для перевірки налаштувань і роботи методу.

Рисунок 4 –

Схема тестової мережі

Як видно зі

схеми, метод реалізується шляхом налаштувань маршрутизатора в якості сервера

віртуальних з’єднань [5]. Замість маршрутизатора може бути використаний сервер з будь-якою іншою

серверною ОС (Linux, Windows Server та ін.).

Для доступу до

зовнішньої мережі (WAN) або мережі з серверами, що забезпечують

роботу сервісів системи додатково налаштовується механізм трансляції мережних

адрес або портів (NAT/PAT). В той самий час такий механізм дозволяє

захистити мережу доступу від атак ззовні.

На внутрішньому

інтерфейсі маршрутизатора встановлено лист доступу, згідно якого доступ

клієнтам надається лише до сервісів системи і блокується обмін даними один з

одним.

На клієнтському

обладнанні встановлюється звичайне з’єднання з Інтернет, для системи Windows необхідно виконати наступні кроки (в даному

контексті Інтернет – це сервер, що надає усі послуги системи):

-

Скориставшись майстром нових підключень з панелі

керування, необхідно обрати пункт підключення до Інтернету;

-

Обрати самостійне налаштування підключення;

-

Обираємо вид підключення, що потребує ім’я та пароль для

доступу;

-

Після аутентифікації

клієнта підключення буде встановлено.

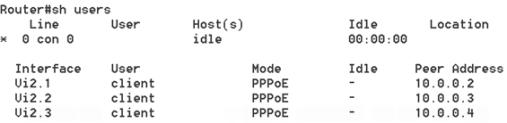

Перевірити підключення абонентів до сервера можна за

допомогою команди show users з основного конфігураційного меню. Результат наведено на рисунку 6.

Рисунок 6 ‑ Результат

команди show users на консолі маршрутизатора

Як можна

бачити підключення успішно встановлено. Недосяжність клієнтів один для одного

перевіряється командою ping з клієнтського обладнання за адресами зі стовпчика

Peer Address.

Висновки:

В рамках даної роботи

було запропоновано метод боротьби з поширенням вірусних загроз в

телекомунікаційних системах кампусного типу, що включає в себе:

-

Налаштування серверного устаткування;

-

Налаштування клієнтського обладнання.

В якості

протоколу організації віртуальних каналів було обрано PPPoE, через те, що саме він, в умовах роботи подібних систем,

дає можливість створити віртуальну топологію зірка з повною ізоляцією клієнтів

один від одного.

Можливість

реалізації методу було перевірено на реальному обладнанні в лабораторних

умовах.

Наведений метод

може бути застосований для крупних мереж з неконтрольованим потоком

користувачів: виставкові зали, бібліотеки, стадіони та ін. Цей метод забезпечує

захищений доступ до ресурсів системи і в той самий час клієнти системи захищені

від інших потенційно уражених клієнтів. В самій системі необхідно захистити

лише центральний вузол, що надає її сервіси.

Література:

1. Матвієнко

І.В., Бойко В.В. Дослідження вірусної

активності в телекомунікаційних системах кампусного типу. Публікація в

науковому журналі «Перспективные разработки науки и техники»

http://www.rusnauka.com/27_NNM_2009/Informatica/52951.doc.htm

2. Документація протоколу L2TP.

http://tools.ietf.org/html/rfc2661

3. Документація протоколу PPTP.

http://tools.ietf.org/html/rfc2637

4. Документація протоколу PPPoE. http://tools.ietf.org/html/rfc2516

5. Налаштування обладнання Cisco для роботи в якості PPPoE

сервера. http://www.cisco.com/en/US/products/hw/vpndevc/ps2030/products_configuration_example09186a00801055dd.shtml#table1