Современные информационные технологии/4. Информационная безопасность.

Шматок А.С., Петренко А.Б., Артамонов Д.А.

Национальный авиационный университет, Киев

Исследование

методов скрытой передачи информации от несанкционированного доступа.

В современных условиях

развития информационных технологий все более актуальной становится проблема

обеспечения безопасности передачи информации, под которой можно понимать

использование специальных средств, методов и мероприятий с целью предотвращения

потери, хищения, копирования и искажения передаваемой конфиденциальной

информации.

Задача защиты информации

от несанкционированного доступа решалась на протяжении длительного периода

развития информационных технологий, и изначально выделилось два основных

направления, которые существуют и по сегодняшний день: криптография и

стеганография. Целью криптографии является скрытие содержимого сообщений за

счет их шифрования. В отличие от этого задачей

стеганографии ставится не шифрование и защита информации, а сокрытие самого

факта передачи информации и существования скрытого сообщения [1].

Современную

стеганографию активно используют для

решения таких ключевых задач [2]:

Ø

Защита

конфиденциальной информации от несанкционированного доступа.

Ø

Защита авторского права

на интеллектуальную собственность.

Ø

Преодоление систем

мониторинга и управления сетевыми ресурсами.

Ø

«Камуфлирование»

программного обеспечения.

Ø

Создание скрытых от

законного пользователя каналов утечки информации.

Скрытие данных методами стеганографии возможно лишь

благодаря тому, что злоумышленнику неизвестны методы скрытия, и определить их

крайне сложно.

Общей чертой этих алгоритмов является то, что скрытое сообщение

встраивается в некоторый безобидный, не привлекающий ни какого внимания объект

- так называемый контейнер (изображение, аудио, видео, текст и так далее). После

этого заполненный контейнер открыто транспортируется по

информационно-телекоммуникационным сетям адресату. При криптографии наличие того,

что в канал поступило зашифрованное сообщение, само по себе привлечет внимание злоумышленников,

давая им большое «поле» возможностей для взлома, дешифровки и обработки

сообщения, но при стеганографии наличие скрытой информации остается незаметным,

что несомненно заводит в тупик злоумышленника, пытающегося получить к ней доступ.

Поэтому главным

преимущество стеганографической защиты

состоит в том, что она дает возможность скрытно передавать информацию одновременно с открытой информацией, не

имеющей конфиденциального характера [2].

Встраиваемое сообщение может быть как

предельно малым, так и большим по размеру. Например, изменение цифры “ноль” на

“единицу” в какой-то конкретной части контейнера, может означать “да” или “нет”, или же нести другой информационный

смысл. Это говорит о том, что любой метод стеганографии для скрытия данных

искажает контейнер при внесении в него данных. Подобный процесс, несомненно, влечет

за собой изменение значений определенных данных контейнера, а вследствие чего изменяет

его изначальные статистические характеристики.

Проведем оценку ковариации пустого

контейнера с контейнером, в который вкладывается сообщение различной длинной известными

методами стеганографии.

Для этого сформулируем задачу:

1.

Контейнер – синяя

составляющая неподвижного 24-битного RGB изображения размером 240х240, в которую будет помещена

информация.

2.

Скрываемая информация - ANSI текст,

где m - количество его символов.

3.

Размер используемого места контейнера скрытым

сообщением займет примерно 0,24 - 0,89 %.

4.

Используемые методы

стеганографии [3]:

Ø

Методы скрытия в

пространственной области неподвижного изображения:

-

Метод замены наименее

значащего бита (ЗНЗБ)

-

Метод псевдослучайного

интервала (ПИ)

-

Метод псевдослучайной

перестановки (ПП)

-

Метод блочного скрытия

(БС)

-

Метод замены палитры

(ЗП)

Ø

Методы скрытия в

частотной области неподвижного изображения:

-

Метод Коха и Жао (КЖ)

-

Метод Бенгама-Мемона-Эо-Юнга (БМЭЮ)

5. Среда разработки: MatCad14.

Полученные результаты эксперимента представлены

в «таблице №1».

Таблица №1

|

Метод |

corr(m=15) |

corr(m=30) |

corr(m=40) |

corr(m=55) |

|

|

ЗНЗБ |

0,9999999381 |

0,9999998730 |

0,9999998310 |

0,9999997664 |

|

|

ПИ |

0,9999999345 |

0,9999998759 |

0,9999998346 |

0,9999997726 |

|

|

ПП |

0,9999999230 |

0,9999998679 |

0,9999998518 |

0,9999998426 |

|

|

БС |

0,9999999368 |

0,9999998725 |

0,9999998197 |

0,9999997461 |

|

|

ЗП |

0,9999999244 |

0,9999998526 |

0,9999998037 |

0,9999997325 |

|

|

КЖ |

0,9999998516 |

0,9999810505 |

0,9999460724 |

0,9998352340 |

|

|

БМЭЮ |

0,9999999724 |

0,9999840341 |

0,9999793767 |

0,9999685650 |

|

Графически зависимость

метода внедрения информации от колличесива символов сообщения представялется в

таком виде (Рис 1-7):

Рис 1. Рис

2.

Рис 3. Рис

4.

Рис 5. Рис

6.

Рис 7. Рис

8.

На основе анализов полученных результатов видно, что

при внесения в контейнер даже незначительного количества информации, его

ковариация значительно снижается, что несомненно говорит о изменении его изначальных

статистических характеристик.

С увеличение размера вложенного сообщения, в независимости от используемого принципа скрытия (в

частотной или пространственной области), значение ковариации будет уменьшается,

что свидетельствуют рис. 1 - 7.

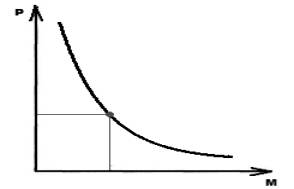

Условно зависимость надежности системы

скрытия данных от размера скрываемого сообщения изображается на рис. 8, где M – размер скрываемого сообщения, P – надёжность скрытия информации.

Все это ставит перед разработчиком абсолютно

новый вопрос – какое количество информации можно спрятать и зашифровать в

контейнере без всякого риска ее обнаружения злоумышленником. Ведь измененные

статистические характеристики объекта порождают вероятность разработки злоумышленником

неких специальных алгоритмов, благодаря которым он может выявить факт наличия скрытой

информации в контейнере.

Литература:

1.

Грибунин В.Г., Оков

И.Н., Туринцев И.В. Стеганографическая защита речевых сигналов в каналах

открытой телефонной связи / Сборник тезисов Российской НТК “Методы и технические

средства обеспечения безопасности информации”, – СПб.:, ГТУ, 2001

2.

Коротков Ю.В.,

Ковалев Р.М., Оков И.Н., Туринцев И.В.

Некоторые проблемы противоборства в современных информационных системах

// Сборник научных трудов Военного университета связи, –С.Пб.: 2001.

3.

Конахович Г.Ф.,

Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. – К.: ”МК-Пресс”,

2006. – 288 с., ил.